top of page

LES ESSENTIELS

Actualités, analyses et conseils pour accompagner votre transformation digitale

Information

🚫 Ne confondez pas prestataire informatique et Direction Informatique : Sous-traiter l’IT n’est pas diriger l’IT...

Andiris transforme la complexité en clarté, la technologie en performance et les données en valeur. Contrairement à un prestataire informatique, une Direction Informatique comme la nôtre, fait partie de vos équipes et agit dans l’intérêt exclusif de votre entreprise. Nous pilotons vos choix numériques les plus sensibles avec une approche fondée sur trois piliers : sécurité, confidentialité et efficacité opérationnelle. Chaque action vise à protéger vos données, fiabiliser vos

il y a 23 heures1 min de lecture

GLPI 11 : Open‑source ITSM qui bouscule le marché 🚀

Trois mois après sa sortie, GLPI 11 confirme sa montée en puissance face aux solutions propriétaires comme ServiceNow ou Jira Service Management, en misant sur flexibilité, intégration et transparence. Ce qui change vraiment : Actifs personnalisés : modélisez tous types d’actifs, pas seulement IT Portail self‑service repensé + formulaires intégrés pour améliorer l’expérience utilisateur Webhooks & API OAuth2 pour automatiser et connecter GLPI aux autres outils Sécurité renfor

22 janv.1 min de lecture

🛒 Soldes & sites en ligne : rester vigilant

Hier, ma fille voulait acheter sur un site en .eu, très bien noté… et très ressemblant à un site connu en .nl. En creusant un peu (avis externes vérifiés), la réalité était moins flatteuse : retours compliqués, service client absent. Résultat : achat évité. La cybersécurité commence par là : apprendre à prendre du recul face à l’envie et à l’émotion, surtout chez les plus jeunes. Vérifier, comparer, douter… avant de cliquer. Cybermalveillance.gouv.fr Education nationale...

13 janv.1 min de lecture

🔎 Data Act : ce que les DSI doivent vraiment retenir

Le Data Act (UE 2023/2854) redéfinit en profondeur la gouvernance des données en Europe, en particulier celles issues des objets connectés, systèmes industriels et services associés. 👉 Pour un DSI, les impacts sont très concrets : • Accès aux données par conception Les solutions IoT devront permettre un accès direct, sécurisé et gratuit aux données générées, dans des formats exploitables. Fini les verrous techniques “par défaut”. • Portabilité et partage étendus Les entrepri

23 déc. 20251 min de lecture

Cisco est au top de la sécurité contre les menaces cyber quantiques, mais pas à l’abri des failles.

L'actualité récente illustre parfaitement ce paradoxe. D'un côté, le déploiement en Suisse d’un réseau "quantum-safe" avec ID Quantique montre que Cisco reste un leader technologique de pointe. De l'autre, des alertes sérieuses sur des cyberattaques sophistiquées rappellent que même les meilleurs équipements ont leurs vulnérabilités. 🔍 Mon retour d'expérience : Durant mon parcours de DSI, j'ai souvent fait le choix de limiter le nombre d'équipements Cisco au sein des infras

22 déc. 20251 min de lecture

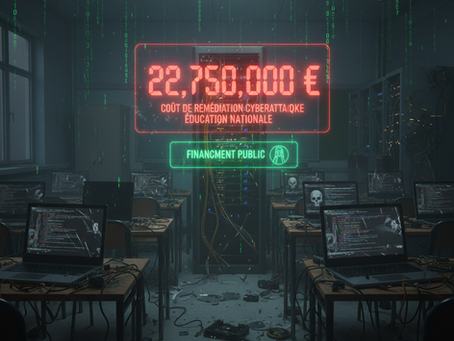

Le coût du sous-investissement en cybersécurité - 22,75 millions d'euros 💰💰💰

C'est le coût de la reprise suite à la cyberattaque des lycées dans les Hauts-de-France. Mettons les choses au clair : quelle entreprise privée peut supporter une telle dépense pour simplement se relever ? ❌❌❌ Aucune ❌❌❌ Seule "l'Entreprise France" y survit, aidée par les fonds publics. Pour une PME/ETI, 22,75 M€, c'est la faillite assurée. L'investissement dans la cybersécurité préventive n'est pas un centre de coût. C'est l'unique police d'assurance qui garantit la continui

12 déc. 20251 min de lecture

La fin des mots de passe ? Pas encore.

Très bon rappel de Cybermalveillance. La gestion des mots de passe reste la base de l’hygiène numérique : coffre-fort, MFA, complexité, rotation… c’est le minimum vital pour limiter les risques. On voit cependant apparaître un discours récurrent sur la “fin des mots de passe”, porté par les solutions passkeys et l’authentification forte intégrée aux navigateurs et smartphones. La promesse est séduisante, mais on en est encore loin dans les entreprises : hétérogénéité des syst

3 déc. 20251 min de lecture

L’ANSSI et le BSI publient une déclaration commune sur les critères de souveraineté numérique du #Cloud.

La publication conjointe de l’ANSSI et du BSI rappelle un point essentiel : sans maîtrise de nos données, il n’y a pas de souveraineté numérique possible. L’Europe ne peut pas se permettre de dépendre d’infrastructures ou de juridictions étrangères pour héberger, traiter ou sécuriser des informations aussi sensibles, qu’elles concernent les entreprises, les citoyens ou les institutions publiques. Renforcer une offre européenne de cloud de confiance n’est pas seulement un enje

23 nov. 20251 min de lecture

AWS & F5 - Quand les géants vacillent

Cette semaine, deux événements qui doivent nous faire réfléchir : ⚙️ Amazon Web Services (AWS) subit une panne majeure dans sa région US-East-1. Résultat : des services comme Snapchat, Canva ou Capital.fr se retrouvent partiellement ou totalement inaccessibles. 🛡️ F5 Networks, acteur mondial de la cybersécurité, annonce avoir été victime d’une cyberattaque sophistiquée. L’intrusion serait liée à un groupe soutenu par un État. Des données internes et du code source auraie

23 oct. 20252 min de lecture

La gestion des contrats informatiques : un pilier stratégique du métier de DSI

Depuis plus de 15 ans, je collabore en binôme avec un ⚖️ spécialiste du droit pour piloter les contrats IT. J’ai également suivi une formation spécialisée chez Francis Lefebvre, qui m’a permis d’approfondir les aspects juridiques spécifiques aux contrats informatiques. Un bon contrat repose sur plusieurs piliers. Équitable ? Oui, mais ce n’est que la base. Les contrats informatiques ont des spécificités souvent ignorées par les juristes : 🧠 Propriété intellectuelle : qui dét

9 oct. 20251 min de lecture

🚀 iOS 26 est disponible !

Apple vient de publier sa nouvelle mise à jour pour iPhone et iPad, avec plusieurs évolutions utiles pour le monde du travail : ✅ Filtrage intelligent des appels entrants : vous savez qui appelle et pourquoi, avant de décrocher. ✅ Hold Assist : fini d’attendre indéfiniment au téléphone, l’iPhone vous prévient quand un conseiller est en ligne. ✅ Traduction en temps réel dans Messages, FaceTime et Téléphone, pratique pour les échanges internationaux. ✅ Mode Concentration amélio

30 sept. 20251 min de lecture

🚀 L’onboarding : la première impression qui compte

Comme un site web bien pensé, l’accueil d’un nouveau collaborateur laisse une impression immédiate. Et elle est déterminante. 👥 L’humain d’abord : RH, direction, managers… chacun joue un rôle pour que le nouvel arrivant se sente accueilli et guidé. 💻 L’opérationnel ensuite : accès aux outils, comptes actifs, informations disponibles… rien de pire que de commencer en mode “demande d’accès” ! 🤝 Collaboration RH & DSI : un onboarding réussi repose sur une coordination étroite

29 sept. 20251 min de lecture

🚪 L’offboarding : partir en laissant tout en ordre

Une semaine après avoir parlé de l’onboarding, il est temps d’aborder l’autre côté de la pièce : la sortie d’un collaborateur. Comme son arrivée, ce moment est critique et nécessite méthode et rigueur. 💻 Décommissionner les accès : dès le départ, le collaborateur ne doit plus avoir accès aux systèmes d’information, applications cloud, messagerie ou VPN. Chaque oubli peut créer des risques de sécurité importants. 🖥️ Récupération et traitement du matériel : ordinateurs, télép

27 sept. 20251 min de lecture

Cartographie facturation électronique

Merci pour ce partage Olivier Gervaise 🙏. La cartographie des plateformes est précieuse pour comprendre le marché. Mais attention : le vrai risque pour une PME/TPE, c’est de rester seule face au choix et à la mise en œuvre. Ne vous arrêtez pas à la sélection d’un outil. Un accompagnement adapté est la clé pour sécuriser, intégrer et transformer la facturation électronique en véritable levier de performance. 🟣 DSIACTIVE 🟡 GROUPEACTIVE

27 sept. 20251 min de lecture

Alerte sécurité Apple – mise à jour urgente

Une faille zero-day est actuellement exploitée sur iOS, iPadOS et macOS. Elle peut permettre à des attaquants de compromettre vos appareils et vos données. Mettez à jour immédiatement tous vos appareils Apple : 👉 iOS 18.6.2 / iPadOS 18.6.2 👉 macOS Sequoia 15.6.1, Sonoma 14.7.8, Ventura 13.7.8 Chemins d’accès pour la mise à jour : 👉 iPhone / iPad : Réglages → Général → Mise à jour logicielle 👉 Mac : Menu → Préférences Système → Mise à jour de logiciels Pour les entrepris

25 sept. 20251 min de lecture

J’ai désactivé l’option « Données pour l’amélioration de l’IA générative » sur LinkedIn

Depuis le 18 septembre 2025, LinkedIn informe ses utilisateurs européens qu’à partir du 3 novembre 2025, certaines de nos données personnelles et contenus pourront être utilisés pour entraîner ses modèles d’IA générative, sauf opposition explicite. Cette politique était jusqu’ici réservée aux utilisateurs américains. J’ai choisi de désactiver cette option pour garder le contrôle sur mes données professionnelles. Cela se fait dans le menu Confidentialité des données, puis Donn

24 sept. 20251 min de lecture

Acquisition de Cloud4C par Capgemini

L’acquisition de Cloud4C par Capgemini est un signal fort sur le marché du cloud managé. L’enjeu n’est pas seulement de renforcer des capacités techniques, mais surtout de réussir l’intégration organisationnelle et culturelle. Mon expérience avec des partenaires internationaux m’a montré que lorsque les intégrations sont confiées à des équipes en Inde, la rigueur méthodologique est remarquable : procédures précises, exécution cadrée, marge d’erreur minimale. C’est une force i

22 sept. 20251 min de lecture

Cyber attaque - Land Rover Jaguar

Relancer un système d’information après une cyberattaque n’est jamais un simple exercice technique : c’est une véritable course contre la montre, où chaque heure perdue se traduit par des pertes financières, une production à l’arrêt et des clients mécontents. L’incident qui frappe aujourd’hui Jaguar Land Rover illustre bien cette réalité. Derrière les titres de presse, ce sont des équipes IT et de cybersécurité qui travaillent sans relâche pour remettre en route, en toute séc

15 sept. 20251 min de lecture

🔐 Google recommande de changer immédiatement votre mot de passe… et je l’ai fait !

Je n’ai pas de compte Gmail, mais pour mon compte Google personnel, j’ai pris cette précaution et changé mon mot de passe dès l’alerte. Grâce à des mots de passe uniques pour chacun de mes sites, gérés via un gestionnaire de mots de passe, et à la double authentification, l’incident est rapidement clos. Même pour un expert, la cybersécurité commence par des gestes simples mais indispensables. #Cybersécurité #GestionDesMotsDePasse #DSI #TransformationDigitale #Sécurité

11 sept. 20251 min de lecture

Data Act : ce que les éditeurs SaaS doivent anticiper avant le 12 septembre 2025

L’analyse de Maître Matthieu Pacaud sur le Data Act est très éclairante. 📊 #Portabilité , usage des données clients pour l’ #IA ou l’amélioration des services : ce qui relevait hier de la négociation devient désormais un prérequis légal pour les éditeurs #SaaS . 🔐 On peut rapprocher ce texte de la garantie d’ #éviction ⚖️ : en droit, c’est l’obligation pour un fournisseur d’assurer à son client une jouissance paisible de ce qu’il lui fournit. Autrement dit, l’édit

27 août 20251 min de lecture

bottom of page